Безопасность клиентских операционных систем.Тест

Всего продано 0

Возвратов 0

Хороших отзывов 0

Плохих отзывов 0

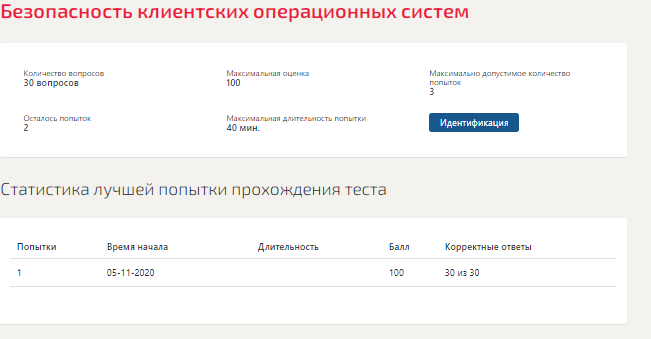

Безопасность клиентских операционных систем.Тест Синергия 2020г

Сдано на 100баллов в 2020г. Верно 30 из 30 вопросов. Скриншот с отметкой прилагается к работе. Ответы выделены цветом в Worde.

После покупки Вы получите файл с ответами на вопросы которые указаны ниже:

С точки зрения законодательства (права) существует уровень доступа к информации …

закрытый доступ

открытый доступ

ограниченный доступ

интеллектуальная собственность

без ограничения права доступа

наносящий вред при распространении

Под доступностью информации понимается …

возможность за приемлемое время получить требуемую информационную услугу

защита от несанкционированного доступа к информации

актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения

К техническим мерам компьютерной безопасности можно отнести …

резервное копирование

резервирование важных подсистем

идентификацию и аутентификацию

обнаружение утечек воды

оборудование систем пожаротушения

установку оборудования сигнализации

Неверно, что к модулям антивируса относится …

сканер файлов по сигнатурам

средство обновления программных модулей и баз сигнатур

модуль перехвата нажатия клавиш

монитор (перехватчик и анализатор запускаемых процессов)

Идентификация субъекта – это …

проверка подлинности субъекта с данным идентификатором

установление того, является ли субъект именно тем, кем он себя объявил

процедура предоставления законному субъекту соответствующих полномочий и доступных ресурсов системы

процедура распознавания субъекта по его идентификатору

установление лиц или процессов, осуществляющих несанкционированного доступа к информации

Под локальной безопасностью информационной системы подразумевается …

запрет использования посторонних информационных продуктов, обновление антивирусных баз

установка минимальной оперативной памяти и маленького монитора для невозможности осуществления пользователем взлома системы

ограничение пользователя на локальном рабочем месте от других сотрудников с помощью перегородок

Нарушение условий, предусмотренных лицензией на осуществление деятельности в области защиты информации (за исключением информации, составляющей государственную тайну) …

влечет только наложение административного штрафа

влечет уголовную ответственность и наложение административного штрафа

влечет во всех случаях уголовную ответственность

не влечет за собой уголовной ответственности

Отличительная способность компьютерных вирусов от вредоносного

повысить привилегии в системе

собирать информацию

к самовоспроизведению

уничтожать информацию

К основным разновидностям вредоносного воздействия на систему относится …

инициирование ложных действий

модификация выполняемых функций

удаление системы

копирование данных из системы

создание помех в работе

вывод из строя

Расставьте этапы аудита ИБ в их логическом порядке:

1 локализация потенциально опасных мест ИБ

2 разработка рекомендаций по повышению уровня безопасности ИС

3 составление и анализ списка рисков

4 оценка уровня защищенности ИБ

разработка рекомендаций по повышению уровня безопасности ИС

локализация потенциально опасных мест ИБ

оценка уровня защищенности ИБ

составление и анализ списка рисков

В стандартной политике безопасности установка программных продуктов непосредственно пользователем корпоративной рабочей станции …

Запрещена

разрешена

разрешена, за исключением компьютерных игр

разрешена, но только с устного согласия сотрудника ИТ-отдела

На компьютерах применяются локальные политики безопасности …

параметров безопасности

симметричных криптографических преобразований

прав пользователей

подстановки

гаммирования

аудита

Современную организацию ЭВМ предложил:

Норберт Винер

Чарльз Беббидж

Джон фон Нейман

К видам информации с ограниченным доступом относится …

государственная тайна

коммерческая тайна

персональные данные

общественные данные

личная тайна

банковская тайна

Сдано на 100баллов в 2020г. Верно 30 из 30 вопросов. Скриншот с отметкой прилагается к работе. Ответы выделены цветом в Worde.

После покупки Вы получите файл с ответами на вопросы которые указаны ниже:

С точки зрения законодательства (права) существует уровень доступа к информации …

закрытый доступ

открытый доступ

ограниченный доступ

интеллектуальная собственность

без ограничения права доступа

наносящий вред при распространении

Под доступностью информации понимается …

возможность за приемлемое время получить требуемую информационную услугу

защита от несанкционированного доступа к информации

актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения

К техническим мерам компьютерной безопасности можно отнести …

резервное копирование

резервирование важных подсистем

идентификацию и аутентификацию

обнаружение утечек воды

оборудование систем пожаротушения

установку оборудования сигнализации

Неверно, что к модулям антивируса относится …

сканер файлов по сигнатурам

средство обновления программных модулей и баз сигнатур

модуль перехвата нажатия клавиш

монитор (перехватчик и анализатор запускаемых процессов)

Идентификация субъекта – это …

проверка подлинности субъекта с данным идентификатором

установление того, является ли субъект именно тем, кем он себя объявил

процедура предоставления законному субъекту соответствующих полномочий и доступных ресурсов системы

процедура распознавания субъекта по его идентификатору

установление лиц или процессов, осуществляющих несанкционированного доступа к информации

Под локальной безопасностью информационной системы подразумевается …

запрет использования посторонних информационных продуктов, обновление антивирусных баз

установка минимальной оперативной памяти и маленького монитора для невозможности осуществления пользователем взлома системы

ограничение пользователя на локальном рабочем месте от других сотрудников с помощью перегородок

Нарушение условий, предусмотренных лицензией на осуществление деятельности в области защиты информации (за исключением информации, составляющей государственную тайну) …

влечет только наложение административного штрафа

влечет уголовную ответственность и наложение административного штрафа

влечет во всех случаях уголовную ответственность

не влечет за собой уголовной ответственности

Отличительная способность компьютерных вирусов от вредоносного

повысить привилегии в системе

собирать информацию

к самовоспроизведению

уничтожать информацию

К основным разновидностям вредоносного воздействия на систему относится …

инициирование ложных действий

модификация выполняемых функций

удаление системы

копирование данных из системы

создание помех в работе

вывод из строя

Расставьте этапы аудита ИБ в их логическом порядке:

1 локализация потенциально опасных мест ИБ

2 разработка рекомендаций по повышению уровня безопасности ИС

3 составление и анализ списка рисков

4 оценка уровня защищенности ИБ

разработка рекомендаций по повышению уровня безопасности ИС

локализация потенциально опасных мест ИБ

оценка уровня защищенности ИБ

составление и анализ списка рисков

В стандартной политике безопасности установка программных продуктов непосредственно пользователем корпоративной рабочей станции …

Запрещена

разрешена

разрешена, за исключением компьютерных игр

разрешена, но только с устного согласия сотрудника ИТ-отдела

На компьютерах применяются локальные политики безопасности …

параметров безопасности

симметричных криптографических преобразований

прав пользователей

подстановки

гаммирования

аудита

Современную организацию ЭВМ предложил:

Норберт Винер

Чарльз Беббидж

Джон фон Нейман

К видам информации с ограниченным доступом относится …

государственная тайна

коммерческая тайна

персональные данные

общественные данные

личная тайна

банковская тайна

Неверно, что к основным целям аудита ИБ относится …

регламентация действий пользователя

локализация потенциально опасных мест

оценка уровня защищенности ИБ

разработка рекомендаций по повышению уровня безопасности

К основным видам систем обнаружения вторжений относятся …

сетевые

хостовые

гибридные

локальные

межсетевые

Анализ рисков включает в себя …

выявление существующих рисков и оценку их величины

анализ причинения ущерба и величины ущерба, наносимого ресурсам ИС, в случае осуществления угрозы безопасности

мероприятия по обследованию безопасности ИС, с целью определения того какие ресурсы и от каких угроз надо защищать, а также в какой степени те или иные ресурсы нуждаются в защите

набор адекватных контрмер осуществляется в ходе управления рисками

По видам различают антивирусные программы …

вакцины

ревизоры

доктора

сканеры

принтеры

сторожа

К правовым мерам компьютерной безопасности можно отнести …

соответствие гражданскому законодательству

нормы ответственности сотрудников

защиту авторских прав

организацию обслуживания объекта

защиту от несанкционированного доступа к системе

Информационная безопасность, по законодательству РФ, – это …

методологический подход к обеспечению безопасности

маркетинг

состояние защищенности национальных интересов РФ в информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и государства

свод норм, соблюдение которых призвано защитить компьютеры и сеть от несанкционированного доступа

состояние защищенности информационной среды общества, обеспечивающее ее формирование, использование и развитие в интересах граждан, организаций, государства

Под физической безопасностью информационной системы подразумевается …

ограничение физического доступа к системе по средствам пропусков, паролей, биометрических данных

запрет физического входа и выхода из здания компании в период с 10 до 18 часов ограничение

подключения к информационной системе «из вне»

Неверно, что к биометрическим данным относится …

проекция лица

тембр голоса

серия паспорта

отпечатки пальцев

адрес прописки

В соответствии с законодательством ответственность за незаконное ограничение доступа к информации и за нарушение режима защиты информации несут …

служащие органов государственной власти

администраторы информационных систем

служащие охранных агентств

руководители

В европейских критериях безопасности ITSEC установлено … классов безопасности

5

7

8

10

12

15

К правовым мерам компьютерной безопасности можно отнести …

соответствие уголовному законодательству

тщательный подбор персонала

защиту авторских прав

резервирование важных подсистем

… – помещенная на компьютер пользователя без его согласия, контроля и уведомления средство слежения

шпионская программа

К основным видам систем обнаружения вторжений относятся …

локальные

межсетевые

активные

синхронные

пассивные

Вирусные программы принято делить по …

возможности осуществления

следящим признакам

особенности алгоритма вируса

направленности

деструктивным возможностям

К техническим мерам компьютерной безопасности можно отнести …

резервное электропитание

защиту от несанкционированного доступа к системе

установку замков

резервное копирование данных

защиту от несанкционированного копирования

защиту от хищений, диверсий и саботажа

Авторизация субъекта – это …

процедура предоставления законному субъекту соответствующих полномочий и доступных ресурсов системы

установление лиц или процессов, осуществляющих несанкционированного доступа к информации

установление того, является ли субъект именно тем, кем он себя объявил

проверка подлинности субъекта с данным идентификатором

процедура распознавания субъекта по его идентификатору

регламентация действий пользователя

локализация потенциально опасных мест

оценка уровня защищенности ИБ

разработка рекомендаций по повышению уровня безопасности

К основным видам систем обнаружения вторжений относятся …

сетевые

хостовые

гибридные

локальные

межсетевые

Анализ рисков включает в себя …

выявление существующих рисков и оценку их величины

анализ причинения ущерба и величины ущерба, наносимого ресурсам ИС, в случае осуществления угрозы безопасности

мероприятия по обследованию безопасности ИС, с целью определения того какие ресурсы и от каких угроз надо защищать, а также в какой степени те или иные ресурсы нуждаются в защите

набор адекватных контрмер осуществляется в ходе управления рисками

По видам различают антивирусные программы …

вакцины

ревизоры

доктора

сканеры

принтеры

сторожа

К правовым мерам компьютерной безопасности можно отнести …

соответствие гражданскому законодательству

нормы ответственности сотрудников

защиту авторских прав

организацию обслуживания объекта

защиту от несанкционированного доступа к системе

Информационная безопасность, по законодательству РФ, – это …

методологический подход к обеспечению безопасности

маркетинг

состояние защищенности национальных интересов РФ в информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и государства

свод норм, соблюдение которых призвано защитить компьютеры и сеть от несанкционированного доступа

состояние защищенности информационной среды общества, обеспечивающее ее формирование, использование и развитие в интересах граждан, организаций, государства

Под физической безопасностью информационной системы подразумевается …

ограничение физического доступа к системе по средствам пропусков, паролей, биометрических данных

запрет физического входа и выхода из здания компании в период с 10 до 18 часов ограничение

подключения к информационной системе «из вне»

Неверно, что к биометрическим данным относится …

проекция лица

тембр голоса

серия паспорта

отпечатки пальцев

адрес прописки

В соответствии с законодательством ответственность за незаконное ограничение доступа к информации и за нарушение режима защиты информации несут …

служащие органов государственной власти

администраторы информационных систем

служащие охранных агентств

руководители

В европейских критериях безопасности ITSEC установлено … классов безопасности

5

7

8

10

12

15

К правовым мерам компьютерной безопасности можно отнести …

соответствие уголовному законодательству

тщательный подбор персонала

защиту авторских прав

резервирование важных подсистем

… – помещенная на компьютер пользователя без его согласия, контроля и уведомления средство слежения

шпионская программа

К основным видам систем обнаружения вторжений относятся …

локальные

межсетевые

активные

синхронные

пассивные

Вирусные программы принято делить по …

возможности осуществления

следящим признакам

особенности алгоритма вируса

направленности

деструктивным возможностям

К техническим мерам компьютерной безопасности можно отнести …

резервное электропитание

защиту от несанкционированного доступа к системе

установку замков

резервное копирование данных

защиту от несанкционированного копирования

защиту от хищений, диверсий и саботажа

Авторизация субъекта – это …

процедура предоставления законному субъекту соответствующих полномочий и доступных ресурсов системы

установление лиц или процессов, осуществляющих несанкционированного доступа к информации

установление того, является ли субъект именно тем, кем он себя объявил

проверка подлинности субъекта с данным идентификатором

процедура распознавания субъекта по его идентификатору